Mislav

Može li postkvantna enkripcija spasiti internet?

Postkvantni algoritmi enkripcije obećavaju budućnost za privatnost na internetu. Ali nema jamstva da će ti kodovi funkcionirati.

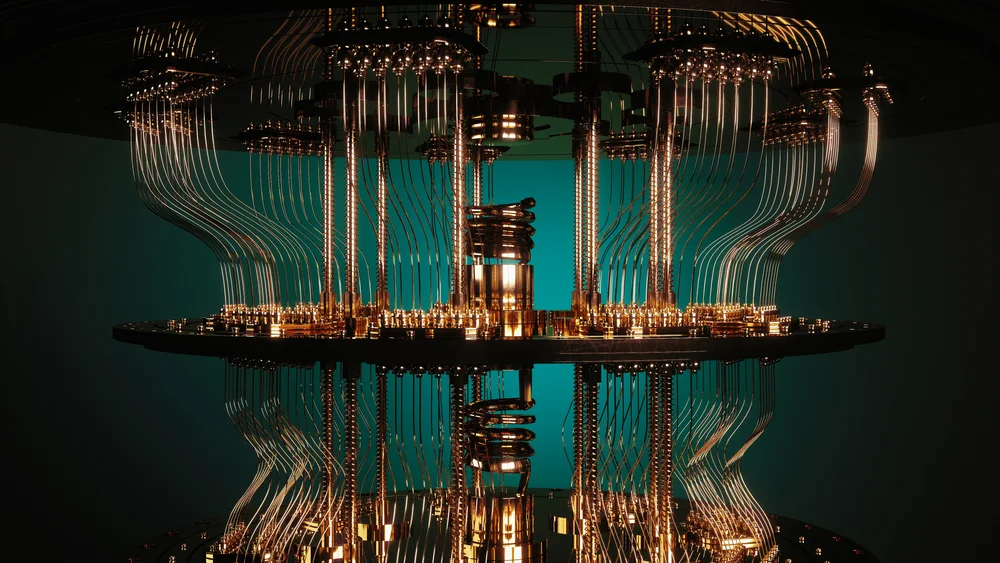

Budućnost privatnosti na internetu počinje i završava s nestankom kriptografije s javnim ključem. Matematičke zagonetke koje dijele dva čvora u mreži, moderne tehnike šifriranja trebale bi bilijune godina da vaše svakodnevno ‘klasično’ računalo provali. Kvantna računala, u međuvremenu, brzo će riješiti te zagonetke. Strojevi sposobni iskoristiti misterije kvantne mehanike kako bi postigli računalne podvige znatno superiornije od svojih prethodnika temeljenih na siliciju, najava da je kvantno računalo pokvarilo RSA, DES ili AES učinila bi nesigurne goleme dijelove interneta preko noći.

Taj trenutak kriptografi često nazivaju ‘Q-Day’, iako se može nagađati kada će doći. Neki predviđaju da će trebati samo osam godina prije nego što kvantno računalo razbije konvencionalnu kriptografiju, dok drugi inzistiraju na tome da imamo još nekoliko desetljeća prije nego što bilo kakva kvantna prednost dobro i stvarno razbije internet. Međutim, prema matematičarima poput Dustina Moodya, možda čak i ne znamo točan trenutak kada je konvencionalna enkripcija probijena. “Moglo bi biti da se to događa iza kulisa i da to ne znamo neko vrijeme”, kaže matematičar i stručnjak za sve kvantne stvari s američkog Nacionalnog instituta za standarde i tehnologiju (NIST.)

To je razlog zašto Moody i njegovi kolege s NIST-a od 2016. održavaju natjecanje za pronalaženje novih standarda za algoritme šifriranja koji bi, u teoriji, trebali biti u stanju izdržati sposobnosti razbijanja koda zrelih kvantnih računala. “Željeli smo biti sigurni da imamo standarde spremne što je prije moguće, iako kvantno računalo još nije u budućnosti”, kaže Moody. Nakon više rundi testiranja, unutar organizacije i od strane vanjskih kriptografa, NIST je u srpnju objavio svoje odobrenje za četiri algoritma za koje vjeruje da su kvantno sigurni za potrebe šifriranja i digitalnih potpisa, s još četiri koja su stavljena ‘u razmatranje’. .

Postkvantni algoritmi enkripcije zamijeniti će svoje RSA i DES ekvivalente – što je elegantnije rješenje, tvrde stručnjaci poput IBM-ovog Scotta Crowdera, od kvantne distribucije ključeva (QKD), koja koristi misterije kvantne mehanike za fizički sigurne komunikacije, ali zahtijeva masivne ulaganja u novu zemaljsku infrastrukturu i satelite. "Iz naše perspektive, to nije potrebno niti dovoljno da vas stvarno zaštiti od kvantnih računala", kaže potpredsjednik tvrtke za kvantno usvajanje.

Postoji samo jedan problem: klasična računala stalno razbijaju algoritme postkvantne enkripcije. To se dogodilo još ljetos, kada su jedan od algoritama koje NIST razmatra provalila dva belgijska kriptografa u samo nekoliko sati koristeći samo prijenosno računalo. Moody je itekako svjestan posljedica pogrešnog okretanja tim standardima, iako je kvantno računalo sposobno razbiti RSA vjerojatno desetljećima udaljeno od izgradnje. Čak i u tom slučaju, kaže on, prijetnja koju predstavljaju napadi ‘žeti sada, dešifrirati kasnije’, u kojima hakeri tragaju za šifriranim podacima i pohranjuju ih sve dok ih kvantni stroj ne može otvoriti, vrlo je stvarna.

“Većina podataka ovih dana ima prilično dobar životni vijek”, objašnjava Skip Sanzeri, osnivač kvantne startupe QuSecure. “Razmislite o osobnim podacima: to može biti 50 do 75 godina, ovisno o životnom vijeku. Zdravstvene informacije? Obično preko 50 godina. Bankovni podaci? 25 godina. Vojne tajne? 75 godina.” Cjelovitost svih tih tajni, tvrdi Sanzeri, stoga je ugrožena ovdje i sada – bez obzira na to kada će ih kvantno računalo dešifrirati.

Kako napisati algoritme postkvantne enkripcije

Pojava postkvantne prijetnje signalizira kraj onoga što je bilo učinkovito rješenje za problem osiguravanja informacija na internetu. Osmišljene 1970-ih, moderne metode šifriranja zahtijevaju parove klasičnih računala za raščlanjivanje matematičkih problema koji se mogu riješiti samo pomoću korisnih već postojećih tragova, poznatih kao ‘ključevi’, koji su dostupni samo strojevima.

U slučaju RSA, to uključuje rastavljanje na proste faktore, ili čin rastavljanja dovoljno velikih cijelih brojeva broja na njegove sastavne proste brojeve. Ako jedno računalo u paru koji komunicira već ima spremne primarne brojeve, ne oduzima im nimalo vremena. Ovo je poznato kao ‘privatni ključ’, dok je ‘javni ključ’ proizvod prostih brojeva. Šifrirana poruka može se otključati tek nakon što su obje proizvedene.

Bez ovih ključeva, klasično bi računalo provelo godine – njih 300 trilijuna, prema jednoj procjeni – pokušavajući razraditi problem rastavljanja na proste faktore. Međutim, 1994., istraživač po imenu Peter Shor osmislio je novi algoritam koji je pokazao kako kvantno računalo može iskoristiti superponirani kvantni status svojih sastavnih informacijskih jedinica – poznatih, ukratko, kao kubiti – za probijanje metoda šifriranja poput RSA u gotovo vrijeme uopće. “Kvantna su računala relevantna samo zbog Shorova algoritma”, kaže Moody.

Sve što je tada preostalo bilo je izgraditi stroj. Godine 1998. taj je rad započeo stvaranjem 2-qubit kvantnog računala na Sveučilištu Oxford . Broj qubita koji rade polako je rastao u proteklim desetljećima, što je također povećalo zabrinutost među kriptografima koji traže oblik enkripcije otporan na kvantne napade. Sve u svemu, kaže Crowder, to je uključivalo “pokušaj pronaći matematički problem koji su i klasična računala i kvantna računala sranje”.

Čini se da je najteža zagonetka za riješiti u tom pogledu kriptografija zasnovana na rešetki. Osmišljena 1980-ih, snaga ove metode leži u tome koliko je teško izračunati najbližu točku između jednog broja i drugog u rešetkastoj strukturi koja obuhvaća do 500 zasebnih prostornih dimenzija. Četiri kvantno sigurna algoritma koje je NIST na kraju odlučio preporučiti za standardizaciju, iu enkripciji iu digitalnim potpisima, temeljili su se na rešetki. “Oni su dobri, svestrani izvođači”, kaže Moody. “Vrlo su učinkoviti. Njihove veličine tipki nisu prevelike. Njihova je sigurnost dobro proučena.”

Bio je to dug i bolan proces da se dođe do final foura. Rane primjere šifriranja temeljenog na rešetki bilo je teško analizirati za klasična računala, čak i s pristupom potrebnim javnim ključevima, što je navelo kriptografe da pojednostave algoritme i nenamjerno ugroze njihovu sigurnost . To je obrazac koji se zadržao do danas, s desecima primjera dobrovoljno prijavljenih za NIST-ovu procjenu koji su bili ugroženi od 2016. “U prvom krugu vjerojatno ih je bilo 15 do 20 koji su se pokvarili”, kaže Moody. “U drugom krugu bilo ih je sedam. Pa čak iu trećoj rundi… Rainbow je slomljen, a onda, nedavno, i SIKE .”

Osim toga, bez stvarnog kvantnog računala pri ruci, nema jamstva da su algoritmi koji su preživjeli treću rundu NIST-a uistinu kvantno sigurni. Do tada, kaže Moody, zapravo nemamo drugog izbora nego vjerovati darvinističkom procesu otkrivanja najslabijih algoritama otvaranjem koda njihovog koda i promatranjem kako ih, jednog po jednog, šira kriptografska zajednica odabire.

“Ovako stječemo samopouzdanje”, kaže Moody. “Stavili smo ih tamo kako bi ih stručnjak procijenio; dajemo im niz godina da ih pogledaju; i, ako puno ljudi to pogleda i tijekom niza godina, nitko ne pronađe nikakve slabosti, možemo početi stjecati povjerenje u njih.”

Kriptograf u IBM Researchu koji radi na standardima šifriranja temeljenim na rešetki. IBM je dostavio četiri standarda postkvantne enkripcije koje trenutačno razmatra Nacionalni institut za standarde SAD-a.

Kriptograf u IBM Researchu koji radi na standardima šifriranja temeljenim na rešetki. IBM je dostavio četiri standarda postkvantne enkripcije koje trenutačno razmatra Nacionalni institut za standarde SAD-a.

Priprema poduzeća za postkvantnu enkripciju

Ostaje neizvjesno koliko će dugo Moody i ostatak kriptografske zajednice morati pomno ispitivati ove postkvantne algoritme šifriranja. Sanzeri je među korpusom istinskih vjernika kvantne zajednice koji smatraju da je vjerojatno da će stroj sposoban probiti RSA enkripciju do kraja ovog desetljeća. A do tog trenutka, dodaje on, njihova sposobnost izračunavanja varijabli u problemima na prvi pogled znači da će mjesto razbijanja koda biti najmanje od njegovih postignuća.

“Zbog toga,” kaže Sanzeri, “oni će biti izvrsni za umjetnu inteligenciju, genomiku i savijanje proteina, kemiju, znanost o materijalima, optimizaciju, logistiku, zrakoplovni dizajn – stvari u kojima imate tone i tone i tone varijabli. ”

Drugi na terenu su skeptičniji. Studija objavljena ranije ove godine procjenjuje da bi bilo potrebno 13 milijuna kubita za probijanje 256-bitne enkripcije u jednom danu – ili, ako ste u većoj žurbi, 317 milijuna u jednom satu. Za usporedbu, jedan od najnaprednijih kvantnih procesora koji postoji, IBM-ov ‘Osprey’ procesor, ima samo 433 qubita. Iako postoji jasan plan za povećanje računalne snage kvantnog računala paraleliziranjem ovih procesora, ti će uređaji zahtijevati značajnu pomoć algoritama za ispravljanje pogrešaka kako bi radili na koristan način, kaže jedan od autora studije, dr. Sebastian Weidt – istraživačko polje, dodaje, koje je izrazito u povoju.

No, neovisno o tome kada je kvantno računalo za razbijanje kodova zapravo izgrađeno, Weidt je nepokolebljiv da bi se tvrtke trebale pripremati za postkvantnu budućnost već sada. “Voljeli biste misliti da, budući da ovu poruku izvikujemo vrlo glasno godinama unaprijed, da će [biti] jedva fusnota negdje da se ovo dogodilo”, kaže on. “Ali realno, puno će ljudi biti uhvaćeno.”

Neki su možda već bili. I Nacionalni centar za kibernetičku sigurnost Ujedinjenog Kraljevstva i NSA posljednjih su godina vrlo glasno govorili o potrebi zaštite telekomunikacijskih mreža od kvantnih napada, dok i Sanzeri i Moody tvrde da su čuli prikrivena šaputanja od svojih kontakata u obavještajnoj zajednici da HNDL napada vjerojatno se već događaju.

Kao takve, nekoliko se institucija već počelo pripremati za postkvantnu budućnost, predvođene prije svega američkom vladom. U svibnju je Bidenova administracija naredila federalnim agencijama da počnu pripremati planove za osiguranje svojih mreža pomoću algoritama postkvantne enkripcije, uz naredbu NIST-u da osnuje radnu skupinu za pripremu privatnog sektora za put koji je pred njim. Radit će zajedno sa sve većim brojem start-upova poput QuSecurea i raznih tehnoloških divova koji nude vlastite usluge post-kvantne pripreme.

“Te velike tvrtke – Google, Microsoft, IBM, Intel – sve su vrlo dobro svjesne kvantne prijetnje”, kaže Moody. “Čim se standardi pojave, vidjet ćete da počinju koristiti algoritme u svojim proizvodima.”

Neki multilateralci, poput Mastercarda, počeli su nuditi proizvode koji koriste kvantnu kriptografiju kao način signaliziranja svojih sigurnosnih vjerodajnica. IBM se u međuvremenu povezuje s nizom banaka, pružatelja telekomunikacijskih usluga i proizvođača kako bi ojačao svoje mreže protiv kvantnog napada. “Ako na to gledate iz perspektive Vodafona , oni su igrač koji ima mnogo vlastitog IT-a, ali se oslanjaju na čitavu masu dobavljača u svom opskrbnom lancu”, kaže Crowder. Kako bi njihovi sustavi bili uistinu sigurni, dodaje on, njihovi dobavljači moraju biti otporni i na kvantne napade. “To je igra ekosustava.”

Međutim, Crowder ne gaji iluzije da će tranzicija takvih sustava biti laka. “S vremenom smo definitivno morali nadograditi SHA-1, SHA-2, SHA-3”, kaže on. “Ali nikada, otkad je internet pokrenut, stvarno, nismo morali napraviti transformaciju ove prirode.”

U međuvremenu, svijet čeka konačnu prosudbu NIST-a o standardima postkvantne enkripcije. Sa svoje strane, Moody očekuje da će oni biti objavljeni sljedeće godine. No, dodaje, poduzeća ne bi trebala čekati da se pripreme za ono što je pred njima. “Naučite sve što možete”, kaže Moody. “Razgovarajte s nama ako imate pitanja – i provjerite je li vaša organizacija spremna za ovu kvantnu prijetnju.”